Sicherheitshinweise zur JTL-Wawi Cloud mit eComData

Ich hatte bereits in einem vorherigen Beitrag grob das Angebot von eComData hinsichtlich der JTL-Wawi-Cloud mit anderen Remotedesktop-Lösungen verglichen, nunmehr hatte ich aber das Glück einen Kunden mit einem JTL-Wawi-Cloud-RDP-Hosting gehabt zu haben.

Der Kunde wollte auch einen kurzen Überblick hinsichtlich der Sicherheit haben. Standardmäßig ist bei der JTL-Wawi Cloud auch ein www sowie ein FTP-Server inkludiert. Jedoch ist der Standardbenutzer samt Passwort auch der Standardbenutzer für den FTP-Server. Hier werden also Brute-Force-Angriffe deutlich vereinfacht, da ein Angriff über RDP als auch FTP möglich ist. Der standardmäßig aktivierte www-Server kann beim weglassen von Updates auch zu einer Sicherheitsbedrohung werden.

Was mich jedoch viel mehr verwundert hat, war die Tatsache dass der NetBios und SMB-Port geöffnet waren. SMB erlaubt den Zugriff auf das Windows-Filesharing in dieser Konfiguration von außen.

Dieser offene SMB Port stellt daher ein hohes Sicherheitsrisiko dar, denn das SMB-Protokoll ist nicht gerade für seine Sicherheit bekannt.

Grundsätzlich halte ich auch nichts davon von jedem Client RDP-Verbindungen zuzulassen und empfehle stets eine Beschränkung der zugriffsberechtigten IPs durch eine feste IP oder ein VPN.

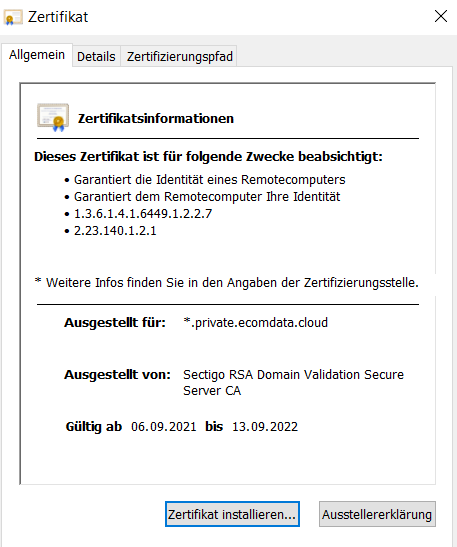

Was mir beim eComData JTL Server Angebot auch noch aufgefallen ist war die Tatsache, dass ein Sectigo SSL-Zertifikat für das RDP-Protokoll hinterlegt war. Dies lässt leider darauf schließen, dass bei allen Servern das selbe Zertifikat verwendet wird, was auch im Sinne des Datenschutzes ein Problem darstellen würde. Ich konnte jedoch nicht verifizieren ob dies tatsächlich so ist, da mir nur dieser eine JTL-Server zur Verfügung stand.

Sie möchten die Sicherheit Ihres Windows-Servers verbessern? Schreiben Sie mir über mein Kontaktformular.